Conferentie Samenwerken aan Cyberveiligheid

Keynote ‘Je had het kunnen weten’ door hoogleraar Michel van Eeten

Waarom organisaties ten prooi vallen aan bekende kwetsbaarheden? Op het antwoord hoeven we bij Michel van Eeten niet lang te wachten. Al bij slide 2 noemt hij de twee hoofdoorzaken van cyberincidenten: ‘ongepatchte kwetsbaarheden’ en ‘menselijke fouten’. De eerste oorzaak vraagt nadere uitleg. Een patch is installatiebestand dat een kwetsbaarheid of fout in een programma herstelt of een programma verbetert, bijvoorbeeld door een extra functionaliteit toe te voegen. Deze ‘pleister’ wordt maar weinig geplakt, stelt de hoogleraar. ook voor bekende kwetsbaarheden waarvoor al maanden een ‘patch’ beschikbaar is.

Waarom organisaties ten prooi vallen aan bekende kwetsbaarheden? Op het antwoord hoeven we bij Michel van Eeten niet lang te wachten. Al bij slide 2 noemt hij de twee hoofdoorzaken van cyberincidenten: ‘ongepatchte kwetsbaarheden’ en ‘menselijke fouten’. De eerste oorzaak vraagt nadere uitleg. Een patch is installatiebestand dat een kwetsbaarheid of fout in een programma herstelt of een programma verbetert, bijvoorbeeld door een extra functionaliteit toe te voegen. Deze ‘pleister’ wordt maar weinig geplakt, stelt de hoogleraar. ook voor bekende kwetsbaarheden waarvoor al maanden een ‘patch’ beschikbaar is.

De reden dat organisaties niet of nauwelijks patchen heeft te maken met wat Van Eeten het ‘risico-dilemma’ noemt: niet patchen is risicovol, maar wél patchen is dat ook. ‘Er komen elk jaar wel 30.000 nieuwe kwetsbaarheden bij. Als je overal een pleister op wilt plakken, moet je elke dag tientallen patches evalueren en uitrollen over je hele infrastructuur. Dan ben dus eigenlijk voortdurend je eigen organisatie aan “DDoSsen”. Je hebt daar ook niet de menskracht niet voor. Bovendien wordt 3 procent van de kwetsbaarheden daadwerkelijk aangevallen.’ Daarom patchen scholen niet of nauwelijks. Met als gevolg dat alle organisaties niet-gepatchte bekende kwetsbaarheiden hebben. ‘Als je de pech hebt toch gehackt te worden en de volgende “Mondriaan” wordt, zeggen allerlei achterafbetweters verwijtend: “We hebben het nog zo gezegd: je moet patchen!”.’

Menselijke fouten

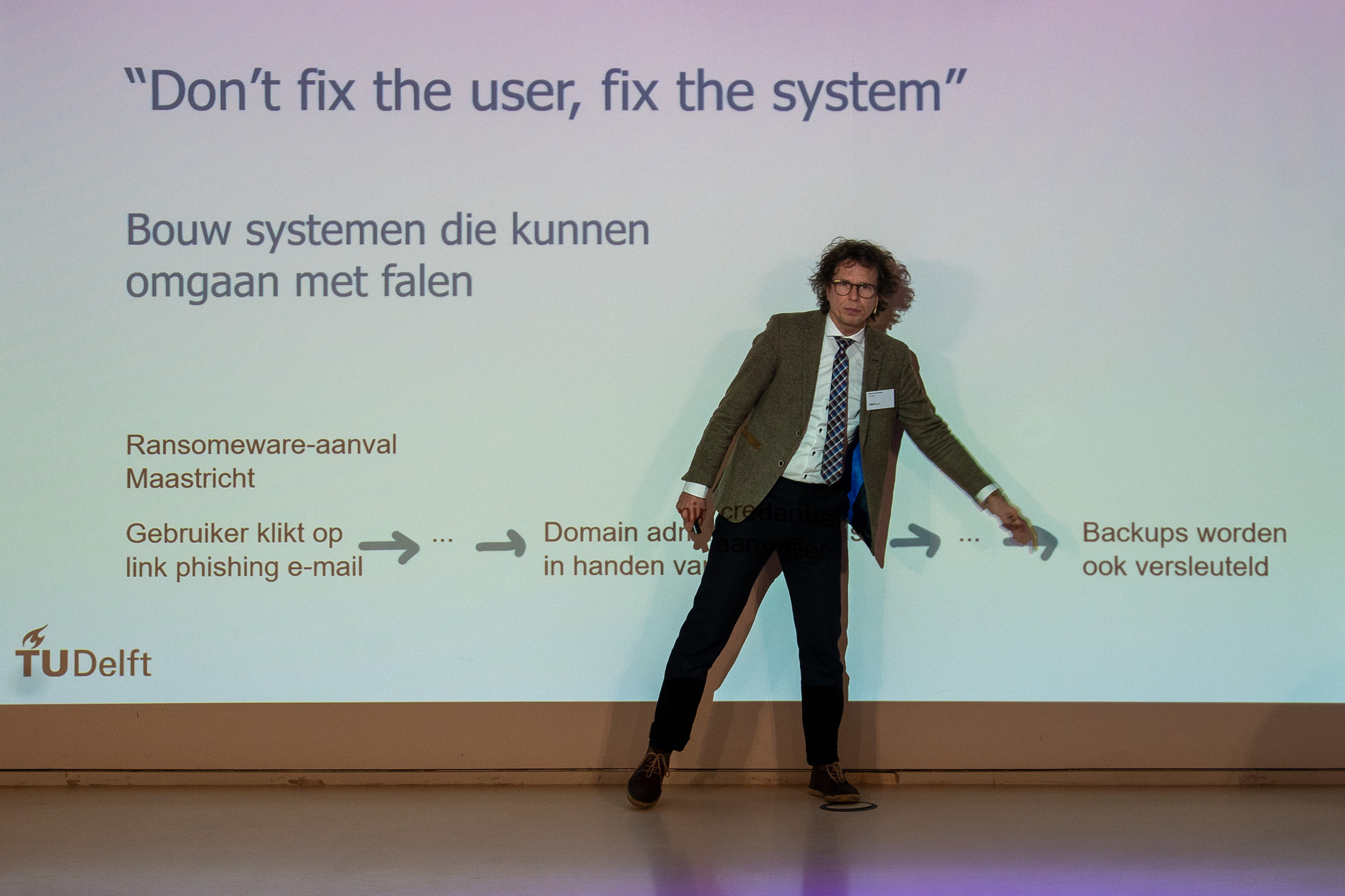

Aan de eerste oorzaak valt weinig te sleutelen. Snel door dus naar hoofdoorzaak nummer 2: de menselijke fout. Als voorbeeld neemt Van Eeten de ransomware-aanval op Universiteit Maastricht, nu ongeveer 4 jaar geleden. De aanvallers stuurden een phishingmail naar verschillende personen binnen de UM. Een hoogleraar (‘Het zijn net mensen’, aldus Van Eeten) klikte op de link in de mail, met desastreuse gevolgen. Het is echter te simpel om de mens als probleemveroorzaker aan te wijzen. Er is beslist geen sprake van ‘PEBKAC’, een afkorting die securityprofessionals wel eens gebruiken als om de schuld van een cyberincident in mensenschoenen te schuiven: Problem Exists Between Keyboard and Chair. Want gebruikers krijgen gedraginstructies die gewoonweg niet op te volgen zijn.

Om dit te onderstrepen toont Van Eeten de resultaten van enkele onderzoeken. Zo vroegen Google-onderzoekers aan 231 security experts naar hun top-3 adviezen voor niet-technische gebruikers. Dit leverende een lijst met 837 (!) verschillende adviezen op. Het is dus niet een simpel ‘doe dit, dan zit je goed’. ‘Dat gebruikers security-instructies negeren is eigenlijk heel rationeel en onvermijdelijk. Want we geven onwerkbare instructies. En vervolgens trainen we ze elke dag om die adviezen te negeren. Dat gebeurt zelfs bij Microsoft zelf, waar testers van een nieuwe Outlook-versie te instructie ‘Run anyway’ kregen. Het is slechts een van de vele voorbeelden die Van Eeten laat zien.

Niet de zwakste, maar de laatste schakel

De mens is dus niet het probleem. ‘Gebruikers zijn niet de zwakste schakel’, stelt Van Eeten. ‘Maar vaak wel de laatste schakel.’ Hij vindt dat als de security faalt wanneer een gebruiker een fout maakt, je dan eigenlijk geen security hebt. Hij gebruikt daar mooie oneliners bij: ‘Don’t fix the user, fix the system’, bijvoorbeeld. Zoiets als wachtwoordbeleid behoort tot achterhaald veiligheidsbeleid. Verplicht gebruik van speciale karakters, cijfers, leestekens, et cetera in je wachtwoord is al zeven jaar geleden afgeschoten door het gerenommeerde National Institute of Standards and Technology (NIST, een wetenschappelijke instelling onder de Amerikaanse federale overheid die zich inzet voor standaardisatie in de wetenschap) omdat het ineffectief of zelfs contraproductief werkt. ‘Auditoren begrijpen dat niet’, vertelt Van Eeten. ‘Die komen met een checklist naar je school, waarop dat achterhaalde wachtwoordbeleid wordt afgedwongen. Het zijn eigenlijk een soort accountants die in een papieren wereld leven. Zij houden zich niet bezig met cyberveiligheid, maar met verantwoording.’

De mens is dus niet het probleem. ‘Gebruikers zijn niet de zwakste schakel’, stelt Van Eeten. ‘Maar vaak wel de laatste schakel.’ Hij vindt dat als de security faalt wanneer een gebruiker een fout maakt, je dan eigenlijk geen security hebt. Hij gebruikt daar mooie oneliners bij: ‘Don’t fix the user, fix the system’, bijvoorbeeld. Zoiets als wachtwoordbeleid behoort tot achterhaald veiligheidsbeleid. Verplicht gebruik van speciale karakters, cijfers, leestekens, et cetera in je wachtwoord is al zeven jaar geleden afgeschoten door het gerenommeerde National Institute of Standards and Technology (NIST, een wetenschappelijke instelling onder de Amerikaanse federale overheid die zich inzet voor standaardisatie in de wetenschap) omdat het ineffectief of zelfs contraproductief werkt. ‘Auditoren begrijpen dat niet’, vertelt Van Eeten. ‘Die komen met een checklist naar je school, waarop dat achterhaalde wachtwoordbeleid wordt afgedwongen. Het zijn eigenlijk een soort accountants die in een papieren wereld leven. Zij houden zich niet bezig met cyberveiligheid, maar met verantwoording.’

Het is unfair om tekortkomingen in je veiligheidsbeleid af te wentelen op je gebruikers. Beter is om systemen te bouwen die kunnen omgaan met falen. ‘Ik hoop dat jullie voortaan licht misselijk worden van de term “mens als zwakste schakel”’, besluit de hoogleraar. Met die constatering stuurt hij ons de theaterzaal uit. Zijn betoog blijft gedurende de dag, en ongetwijfeld ook daarna nog, nazinderen.